Tokyo Westerns/MMA CTF 2nd 2016 greeting writeup

いわゆるpwn challenges listを片っ端からやっていこうというやつ。

実は前に15問ぐらい解いたものの、半年?くらい暗号以外触っていなかったのでリハビリも兼ねて最初からやる。

ところでwebもやりたいんだけど、問題が生きてないからつらい。

続きを読むSECCON 2017 Online writeup

2200点で71位でした。国内は18位くらい?厳c

4問といて600点を入れました。

Vigenere3d

おそらくきちんとスクリプトを書いたほうがいいとは思いますが、手で数えたほうが早いという判断で全部手動でやりました。

(その結果、他の人とほぼ同時進行していたという微妙な時間の無駄に)

フラグ長、鍵長は問題文の*の数に対応してるだろうと推測。

鍵長が14なので、平文のうち(idx%14)の値が等しい箇所はただのシーザー暗号。

SECCON{に対応したところを戻すと、

SECCON{*******_to_SEC*******_2017}

となります。

ここからguessingすると、SECはSECCONだろうなということがわかります。

SECCON{Wel****_to_SECCON****_2017}

さらに、WelはWelcomeっぽいので当てはめつつ埋めます。

SECCON{Welcome_to_SECCON_0TF_2017}

となりますが、意味が通らない 0TF はまぁCTFだろうということで修正。

SECCON{Welc0me_to_SECCON_CTF_2017}

puchar music

「音楽を聴いただけで世界中の人がタイトルのわかる映画」

これは STAR WARS ですね。金曜ロードショーでやってました。

SECCON{STAR_WARS}

Simon and Speck Block Ciphers

不明部分が4文字だけなので、総当たりであろうことはすぐに予想がつきます。

あとは暗号の実装だけですが、探したら出てきたので終了。

Simon_Speck_Ciphers/Python at master · inmcm/Simon_Speck_Ciphers · GitHub

SECCON{6Pz0}

Very smooth

pcapを渡されてTLSを復号する問題。

当時の脳内の方針を雑に書きだすとこんな感じ。

- fault attackするやつfacebook ctfであったな

- でもエラーでてるパケットないな

- 証明書ひっぱりだしたら公開鍵1024bit

- タイトル的に素因数分解か

- msieveもフェルマー法も当たらない

- そういやsmooth as silkとかいうのsharifであったな

- primefac 即終了

これだけだとひどいので、少していねいに書きます。(というかまともに解いた問題がこれくらいしかない)

証明書から1024bitのRSA公開鍵抽出までは省略します。

素因数分解方法としてはいくつかの手法が考えられて、

・総当たり

・フェルマー法

・p-1法

・ρ法

などがあります。

総当たり法は言うまでもなく、フェルマー法は2つの素数の差が小さいときに使える手法です。(ここでは割愛します。)

今回はp-1法が刺さります。

さらに簡単な方法として、primefacというものを使うとρ法など幾つかの手法で素因数分解をしてくれます。(多分)

両方で試してみたのが以下のスクリプト。

※追記:primefacのimportが抜けてました。最初に from primefac import primefac を脳内補完してください。

素数を得ることができたら秘密鍵を作成してwiresharkで読み込むことでTLSが復号できる。

SECCON{One of these primes is very smooth.}

MITMのやつも解きたかったものの中々厳しかった。

中間者攻撃自体はかんたんなもののそこ以外の部分で完全に詰まってました。

暗号屋さんにとってはつらい感じだったけど、こういうCTFの度にpwnできるようになりたいって言ってる気がする。

コマンド実行完了時にSlackに通知を飛ばす

状況

Linuxマシンで時間のかかるコマンドを頻繁に実行している。

e.g.) 機械学習、総当たり系CTFソルバ、など

実行が完了したかどうか毎回見にいくのは面倒なので、実行終了時にSlackなどに通知を飛ばすことで効率を良くしたい。

方法

ntfy というツールを入れて通知を飛ばすことにしました。

簡単に言ってしまえば、Slackを始めとする様々なツールのAPIラッパーのようなものです。

自分で書いてもいいのですが、今回は手軽に通知を飛ばすことだけを考えていたのでこれで済ませます。

手順

ntfyインストール

pipで簡単に入ります。

$pip install ntfy

$pip install ntfy[slack]

slackを用いる場合は下のコマンドを用いるらしいです。

slack側の準備

レガシートークンというものを用います。

発行したらこれだけでslack側の準備は終了です。

ntfy設定ファイルの準備

~/.ntfy.yml というファイルに以下のように記述します。

backends: - slack slack: - token:xoxp-hogehoge - recipient:"#<送りたいチャンネル名>"

これで準備完了です。

通知送信

コマンドから

$ntfy send "hoge"

pythonから

from ntfy.backends import slack slack.notify(title="piyo",message="huga",token="token",recipient="#ntfy-test")

これだけ。

結果

bot名やアイコンなどはntfyをいじればカスタマイズできるはず。

ただ要件は満たしたので今はこれで満足してます。

ふと思ったんだけど、頑張ればこの記事をどっかのAdventCalendar用にできたのでは。

HITCON CTF 2017 Secret Server writeup

elfやらcrypto+pwnやらと暗号担当でもバイナリ解析前提の時代がもう来てますね、といった印象でした。

そんな中でpythonが読めれば解けるSecret Server のwriteupです。

チーム内の勉強会で取り扱ってわかったんですが、道中ちょいちょい別解があるっぽいです。(最終的な求め方はないっぽいですが)

具体的な動作の説明については読めばわかるので飛ばします。

重要なのは以下の3点。

・暗号化の際のIVは既知

・復号の際のIVは任意に送れる

・unpad は脆弱(長さ判定、paddingの中身判定ともに無し)

ここまではよくある共通鍵暗号問題。

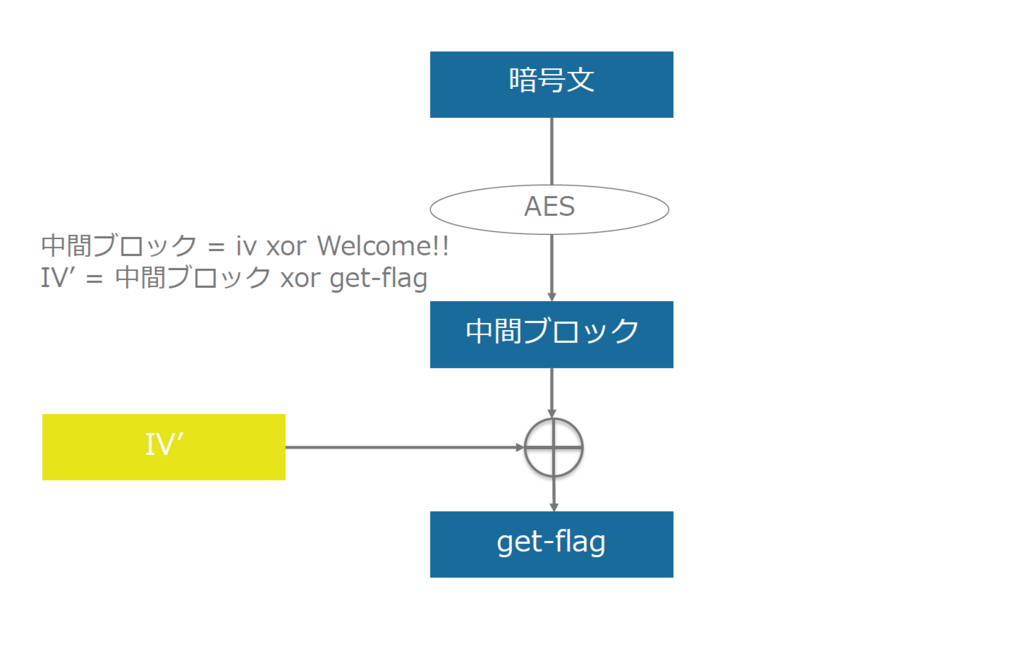

まずはじめに、Welcome!!の暗号文しか手に入らないため、IVを細工してget-flagを実行させます。

これでフラグの暗号文を手に入れることができる。

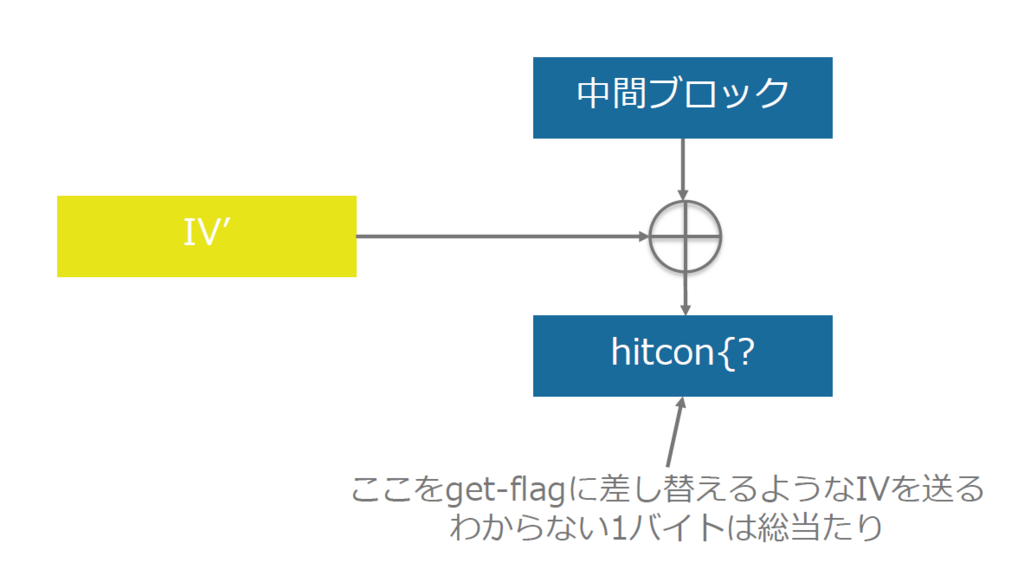

同様にIVの細工をしてフラグの出だしを特定していくことを考える。

なお、get-flag が実行されたのか command not found となったのかどうかは暗号文の長さを見ることで判定ができる。

同様に、exit-here・get-sha256を利用することでフラグが3文字特定できる。

具体的には、hitcon{Pad までわかる。

(フラグからもパディングを利用していくことは想像できる)

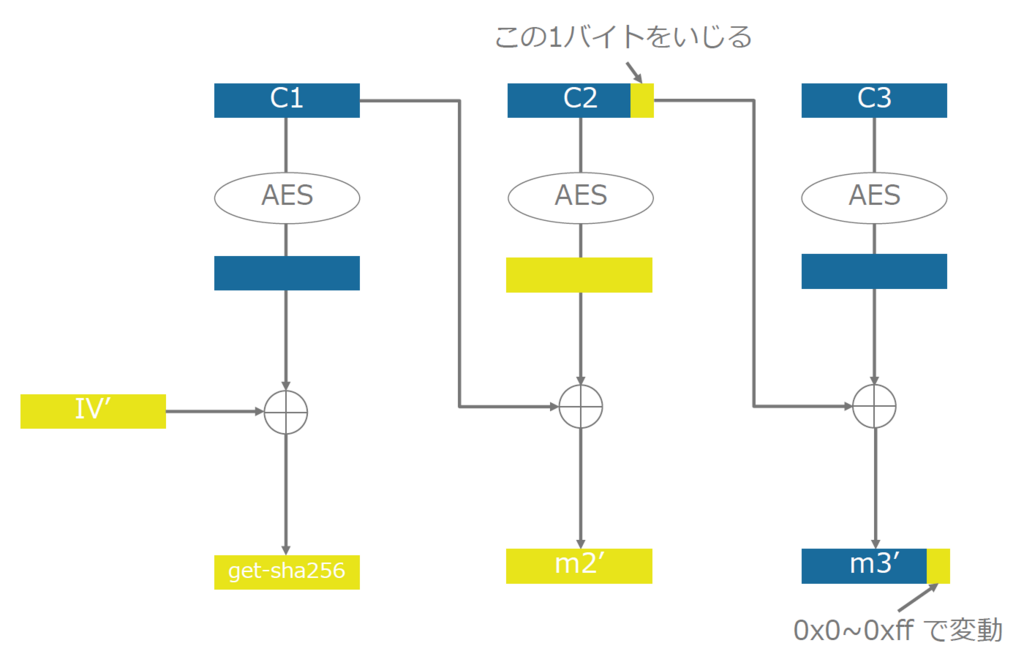

さて、フラグの暗号文は3ブロックあるが、2ブロック目の最後1バイトを適当に変えてやると、復号結果の最終バイトすなわちunpadでの判定に利用されるバイトを変えることができる。

unpadの際にサイズ判定をしていないので、255バイト取り除くような状態でも動く。

これを利用してやると、get-sha256がギリギリ残って実行されるような範囲を調べることができる。

これをすると38通りの成功パターンが出てくる。

これらの値から、C3を復号直後の中間ブロックの最終バイトが計算でき、m3のパディングの値も計算ができる。(z3を使うとシュッと計算できる)

言葉で書くとわかりにくいが、なんとか図から読み取ってもらいたい。

この計算から、フラグは32文字でm3はすべてパディングのブロックであることが判明する。

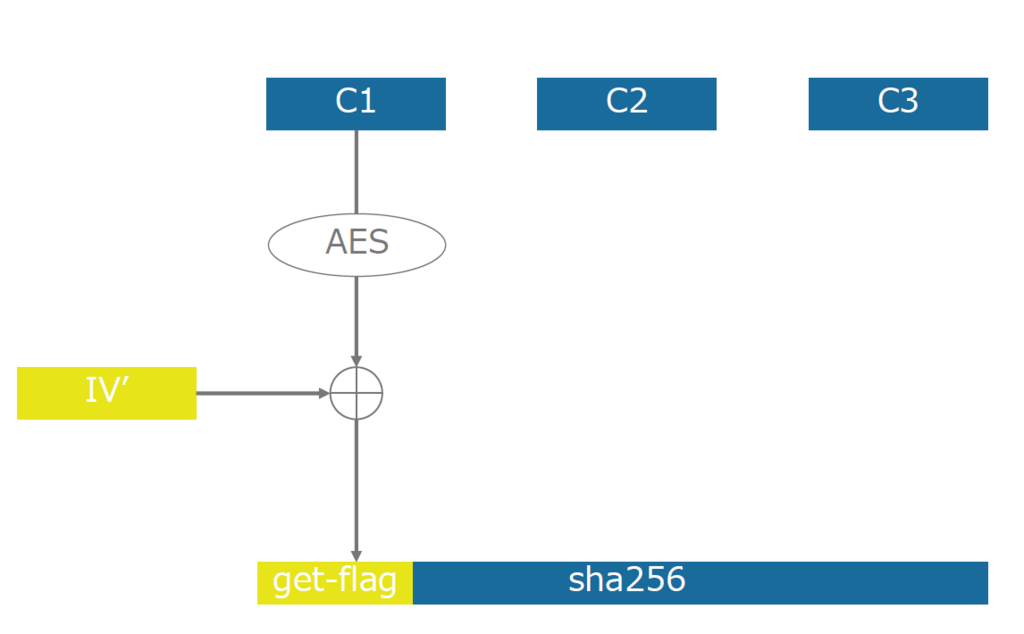

パディングを利用して平文を任意の長さに削ることができるようになった。

そこで、get-sha256+1文字だけ残すようにC2の最終バイトを変えてやる。

すると、sha256の候補としては256通り(asciiなので本当はもっと少ない)しかない。

256通りの候補を手元で計算し、それぞれに対してget-flagとなるようなIVを計算して送ってやる。

もしget-flagとなったら、そのIVを計算するのに使ったsha256の元の平文がフラグの1文字となる。

これをget-sha256+n文字についてやっていくと、フラグの16文字目までが特定できる。

ただし、C2をいじるとフラグの2ブロック目が壊れてしまう。

そこで、適当にC4を追加してやり、C3をいじって同様のことを行うとフラグをすべて復元できる。

hitcon{Paddin9_15_ve3y_h4rd__!!}}

だれかSecret Server Revenge を教えてください